Steganographie

Bereits im Mittelalter wurden geheime Botschaften oder geheimes Wissen mittels Geheimschriften verschleiert bzw. versteckt.

Unterschieden werden diese Geheimschriften in Nichtdiplomatische und Diplomatische. Bei Nichtdiplomatischen sollten meist nur der Absender oder einzelne Worte verheimlicht werden, für den Fall, dass Botschaften abgefangen wurden. Bei Diplomatischen sollte der gesamte Inhalt verschleiert werden.

Verwendet wurden unterschiedliche Methoden, bspw. Geheimtinte, Spiegelschrift, Schreiben in senkrechten Zeilen oder Buchstabentausch. Im Computerzeitalter stehen für diese Geheimschriften andere Möglichkeiten, nämlich Kryptologie zur Verfügung. Dabei werden digitale Nachrichten zwischen Sender und Empfänger verschlüsselt ausgetauscht, zum Schutz vor unbefugtem Lesen oder Verändern.

Um verschlüsselte Nachrichten zu entschlüsseln, sind Schlüssel notwendig. Sind die Schlüssel zu einfach, kann die geheime Nachricht leicht “geknackt” werden.

Kryptographie: Darunter wird die Codierung zur Verschlüsselung verstanden, um Nachrichten für Unberechtigte unlesbar zu machen bzw. um zu verhindern, dass Nachrichten gefälscht oder vorgetäuscht werden können.

Computergestützte Steganographie

Bei der Steganographie handelt es sich um ein Verfahren, bei dem geheime Symbole in Verdeckten Kanälen dazu genutzt werden, die Vertraulichkeit zu sichern oder geheime Nachrichten zu übertragen.

Der Begriff Covert Channel (dt. verdeckter Kanal) wurde 1973 von Lampson eingeführt. Ein verdeckter Kanal ist demnach ein Kommunikationskanal, der gar nicht für eine Kommunikation vorgesehen war…

Die folgenden vier Grafiken zeigen ein sehr einfaches Beispiel. Im Originalbild (1) wurde ein Teil des Farbspektrums des Bildes, der in Grafik 2 zu sehen ist, über die Farbkurven leicht in den Blaubereich verschoben. Anschließend wird das negative Originalbild, das in Grafik 3 zu sehen ist, mit 50%-Transparenz über das manipulierte Originalbild gelegt. Da Originalfarben und deren Negative zu einem Graubild führen, sind nun die Manipulationen sichtbar.

Diese Verschlüsselung ist sehr einfach und leicht “zu knacken”.

Beispiele von Steganographie

Steganographie kann in Bilddaten, Audiodaten, Videodaten oder Textdaten eingesetzt werden.

Bei der Steganographie werden einem oder mehreren Bits verdeckte Symbole (Werte) zugewiesen.

Bei Audiosignalverarbeitung kommt meist eine dynamische Bitzuweisung vor. Dabei geht es darum, die notwendige Bitanzahl so festzulegen, dass ein minimales Rauschen bei der Wahrnehmung möglich ist. Dies wird als Quantisierungsrauschen unterhalb der Hörschwelle bezeichnet.

Die Symbole 00 und 01 sind für den Empfänger von Bedeutung. Die Symbole 10 und 11 kommen zwar auch im Normalkanal vor, jedoch sind sie bedeutungslos.

Weist ein Sender nun den Symbolen 10 und 11 eine Bedeutung zu, die nur der richtige Empfänger zu deuten weiß, können diese beiden Symbole als verdeckter Kanal verwendet werden.

Abweichungen

Ein verdeckter Kanal fällt umso stärker auf, je weiter er von der Normalverteilung abweicht. Bei einem Piktogramm, das mit sehr klaren Formen und meist nur 2 Farben arbeitet, wird ein Rauschen eher bemerkt, als bei einer Landschaftsdarstellung.

Symbolzuweisung

Bei der Symbolzuweisung ist darauf zu achten, dass jedem Geheimsymbol mindestens ein Normalsymbol zugeordnet wird. Will man bspw. ein s/w-Piktogramm in einem Landschaftsbild verstecken, muss den Farben weiß und schwarz eine große Menge an Farbpunkten des Landschaftsbildes zugewiesen werden, was relativ unauffällig geschehen kann. Jedes der beiden Geheimsymbole (schwarz und weiß) kann mit nahezu allen Farbtönen codiert werden.

Den Entschlüsselungscode darf nur der Empfänger kennen. Der Empfänger muss also wissen, welcher Farbcode des Originalbildes zu welchem Farbcode der geheimen Nachricht wird. Da im unten gezeigten Beispiel die geheime Nachricht nur in drei Farben dargestellt werden soll, können den drei Geheimsymbolen fast unendlich viele Normalsymbole aus dem Landschaftsbild zugewiesen werden.

Für die Modifikation von Bilddateien stehen diverse Verfahren zur Verfügung (LSB-Verfahren, CDMA-Technik, QIM (Quantisierungs-Index-Modulation)

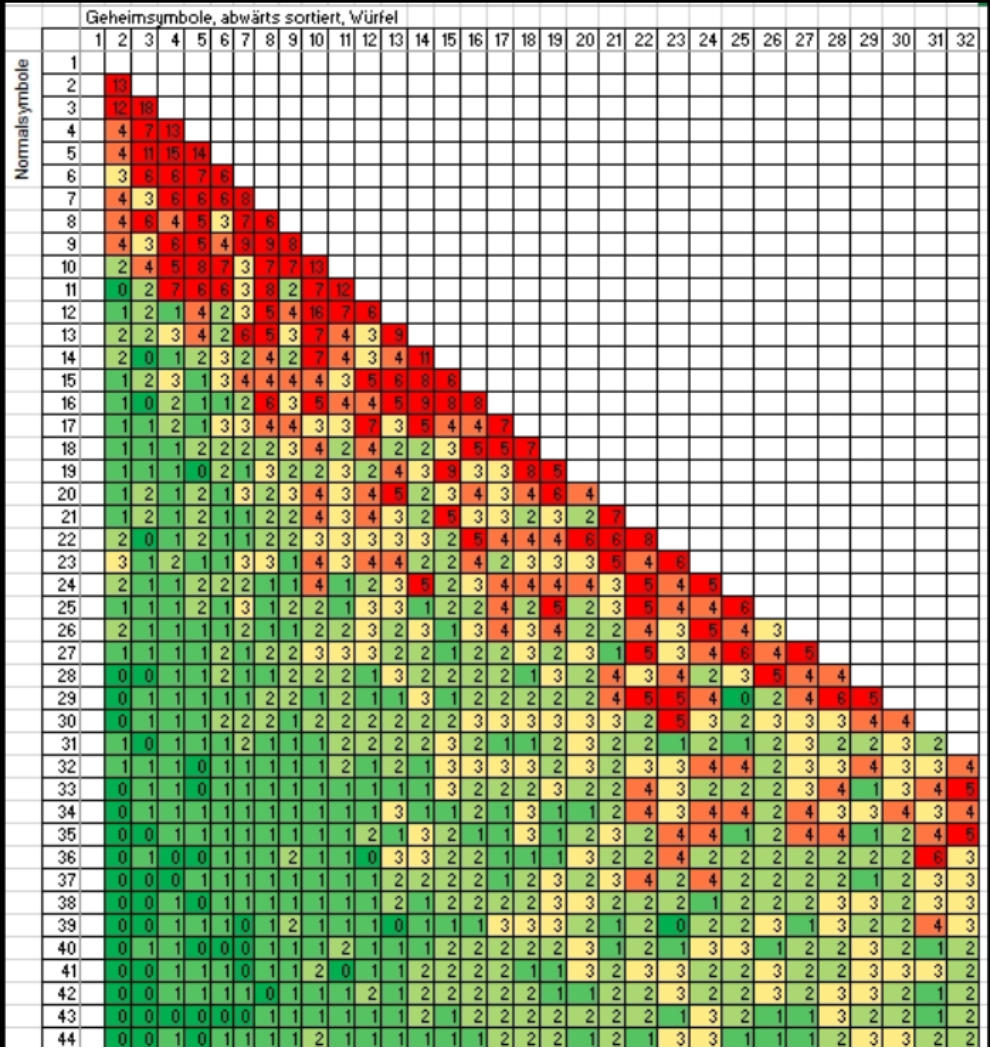

Symbolzuweisungstabelle

Beim Selbstversuch zeigte sich, dass gewürfelte Geheimsymbole, also bspw. maximal 6 Farben besser in Normalkanälen versteckt werden können, die mindestens mehr als die doppelte Anzahl an Normalsymbolen besitzen.

Die Zahlenwerte entsprechen den einstellig gerundeten, prozentualen Ergebnissen der L2-Norm. Ein Wert um 0 entspricht einer Auffälligkeit von nahezu 0%. Ein Wert ab 4 zeigt bereits einen Verrauschungseffekt der Darstellung an.

Es ist erkennbar, dass bereits bei nur 2 Geheimsymbolen mindestens 8 Normalsymbole für eine Unauffälligkeit von L2=2 benötigt werden.

Tanzveranstaltungs-Paradigma

Beim Versuch, die Symbole geeignet zuzuweisen, fiel auf, dass die Möglichkeit genutzt werden sollte, ähnliche Symbole zuzuweisen. Ähnlich bei der Paarbildung während einer Tanzveranstaltung.

Es zeigte sich als weniger geeignet, die Symbole der Reihe nach zu sortieren und anschließend zuzuordnen. Die Abweichungen waren hier viel höher.

Autor: Jacqueline Naumann

Kommentarbereich geschlossen.